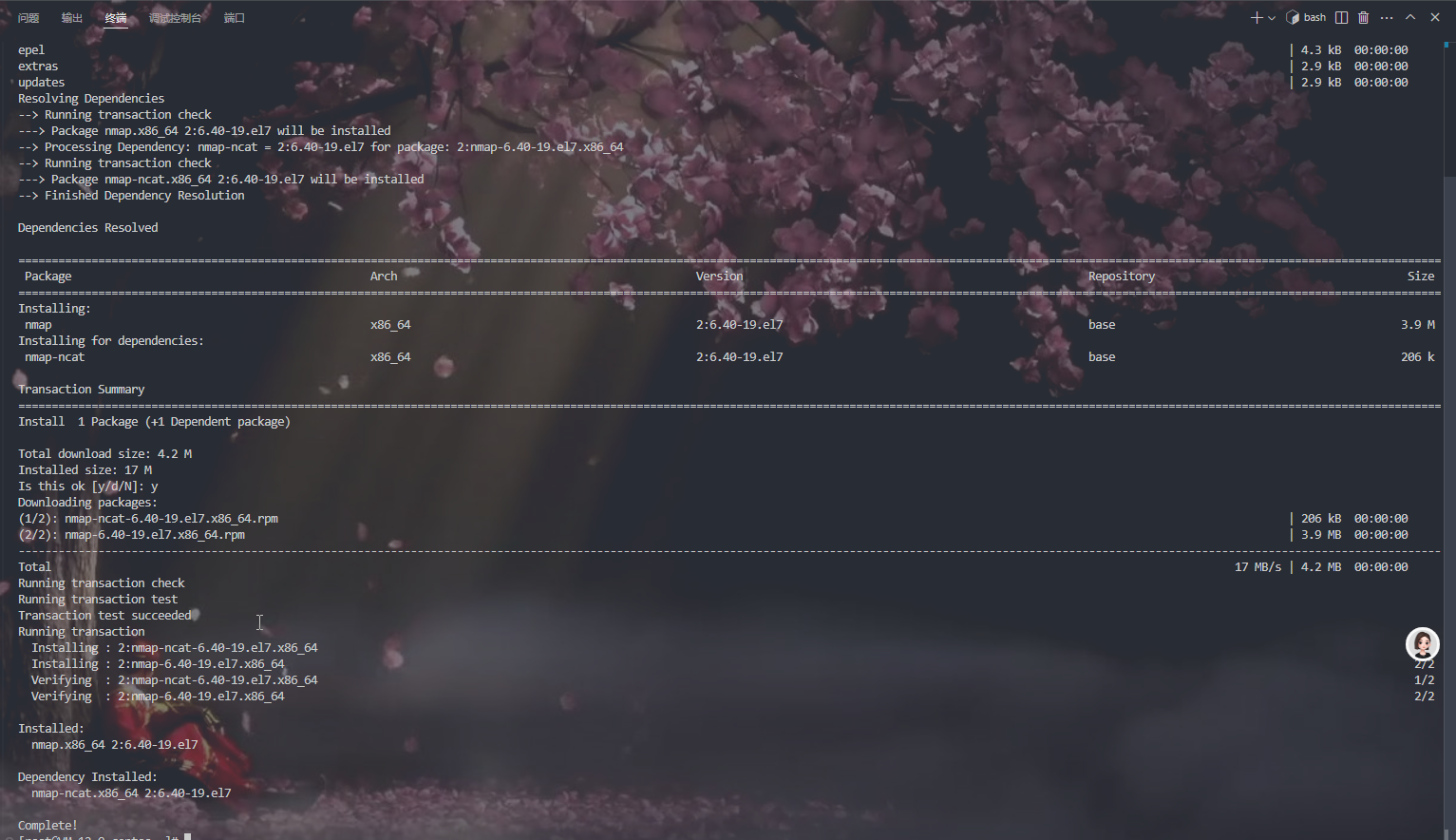

安装

sudo yum install nmap

Nmap 基本扫描选项

-sP 扫描选项

用于进行 ping 扫描,它仅检测目标主机是否在线,而不检测端口开放情况

nmap -sP ip地址-p 扫描选项

-p 选项后跟端口号,用于指定要扫描的目标端口号。

nmap -p 80,443 IP地址-sV 扫描选项

-sV 选项用于进行服务版本检测,可以识别目标主机上开放端口运行的服务及其版本信息

nmap -sV IP地址-O 扫描选项

-O 选项用于尝试识别目标主机的操作系统。

nmap -O IP地址-A 扫描选项

nmap -A IP地址其他扫描选项

-sn(No port scan):仅进行主机发现,不扫描端口。会自动加上arp扫描功能。

-sP(同上述-sn):Ping 扫描,仅检查哪些主机是活跃的,不扫描端口。

-sL:列表扫描,仅列出目标主机,不进行实际扫描。

-sS:SYN 扫描(半开扫描),发送 SYN 包,但不完成三次握手。较快且隐蔽,较难被防火墙和 IDS 检测到。

-sT: TCP Connect 扫描,进行完整的 TCP 连接(三次握手)。适用于无法发送原始数据包的环境。

-sU:UDP 扫描,发送 UDP 数据包。适用于发现运行在 UDP 端口上的服务。

-sA:ACK 扫描,发送 TCP ACK 包,主要用于检测防火墙规则。可以通过 ACK 扫描检测防火墙的存在。

-sW:窗口扫描,基于 TCP 窗口大小的不同来推断端口状态。

-sM:Maimon 扫描,基于 FIN/ACK 探测,适用于某些防火墙和过滤器。

-sF:FIN 扫描,发送 FIN 包,适用于某些防火墙和过滤器。

-sX:Xmas 扫描,发送 FIN、PSH、URG 标志的组合包,适用于某些防火墙和过滤器。

-sN:NULL 扫描,不设置任何 TCP 标志位,适用于某些防火墙和过滤器。

-sO:IP 协议扫描,检测目标支持的 IP 协议。

-sV(Service Version Detection):检测端口上运行的服务及其版本。

-sR:RPC 扫描,识别和扫描 RPC 服务

使用这些基本选项,可以针对特定的网络环境进行有效的扫描和探测。不过,需要注意的是,在进行网络扫描时,应确保遵守相关法律和网络安全政策,避免侵犯他人网络安全。

综合示例:

nmap -sS -sV -O -p 1-65535 -T4 --traceroute -oN scan_results.txt ip地址-sS:SYN扫描。

-sV:服务版本检测。

-O:操作系统检测。

-p 1-65535:扫描所有端口。

-T4:设置扫描速度。是一种快速扫描的标志。

--traceroute:显示到目标的路由路径。

-oN:将结果保存为普通文本格式。